La storia di VeraCrypt merita di essere raccontata. Al principio esisteva un programma chiamato TrueCrypt: un gran bel pezzo di software (ricordo anche che il suo manuale era più un trattato di crittografia!). Faceva quello che doveva fare, e bene pure, tant'è che un bel giorno (in realtà brutto) del 2014, come un fulmine a ciel sereno gli sviluppatori annunciano la fine del progetto dichiarando che il loro software non era sicuro. La sensazione di molti è stata che invece il gruppo sia stato in qualche modo "incentivato" a lasciare, proprio perché in realtà il software era estremamente sicuro! Cosa che è stata poi dimostrata dall'analisi condotta sul codice, che non ha rilevato nessun bug grave né presenza di backdoor (peccato gravissimo, di questi tempi...). VeraCrypt ha ripreso il progetto dove era stato lasciato (potenza dell'open source), tant'è vero che a vedere l'interfaccia grafica, non si notano differenze significative.

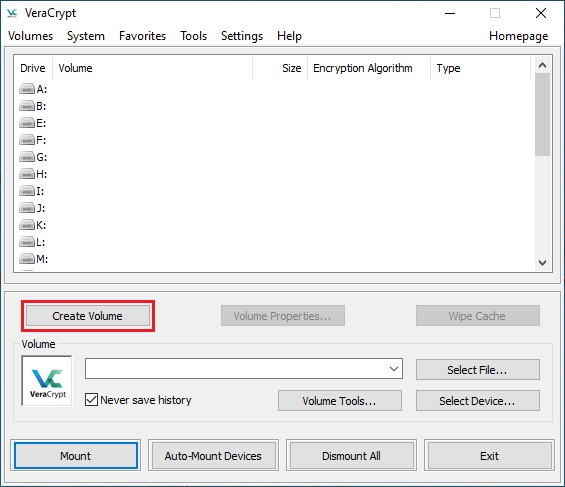

Ma cosa fa VeraCrypt? Nella sostanza è un driver che permette di usare un disco logico (volume, tecnicamente parlando) che è completamente cifrato sulla memoria di massa fisica, ed invece è accessibile in chiaro in memoria dopo averlo sbloccato. Si dice che cifra i file "al volo" (on-the-fly, in inglese), e la sensazione di chi lo usa è che non si percepisce minimamente di usare un volume cifrato. Quest'ultimo deve essere montato esattamente come avviene per i volumi normali: con l'assegnazione di una lettera in Windows, e con un mount point nei sistemi Linux e OSX.

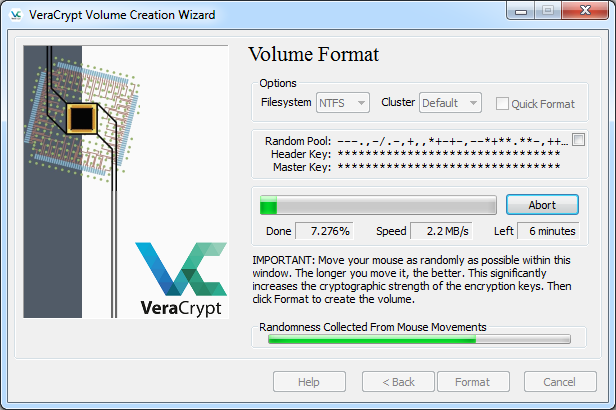

Il volume cifrato, fisicamente, può essere un file o un'intera partizione di un disco fisico; le sue dimensioni possono quindi variare da pochi MB a parecchi GB. Esso deve essere formattato, esattamente come qualsiasi volume, con i consueti tipi di file system compatibili con il sistema operativo ospite (non proprio tutti, in realtà: ci sono delle limitazioni, vedere la documentazione). L'algoritmo di cifratura può essere scelto, ed esistono le opzioni fino a tre livelli di cifratura (che comporta più tempo per lo sblocco, dopodiché tutto avviene in tempo reale). Le chiavi posso essere file e/o password, e se ne possono definire più di una. Esiste addirittura una modalità, per i più paranoici (o per chi ha realmente qualcosa da nascondere), per cui all'interno del volume cifrato può esserne letteralmente nascosto un altro, con queste limitazioni:

- le chiavi devono essere diverse

- solo uno dei due volumi può essere sbloccato e montato

- il volume nascosto è più piccolo di quello "contenitore", e di fatto impedisce a quest'ultimo di crescere oltre un limite (dato dalla differenza di dimensione), pena la perdita del volume nascosto.

L'utilizzo, è ovvio, ha una sola motivazione: la protezione dei propri dati. L'uso di una modalità piuttosto di un'altra dipende unicamente dal contesto e dall'organizzazione dei dati. Ma proprio per la sua robustezza, questa soluzione non ammette errori: la perdita delle chiavi (anche di una sola) rende i volumi non più accessibili in assoluto. Vale quindi sempre la regola della copia di backup dei dati: mai lasciarli esclusivamente all'interno di un singolo volume cifrato. Piuttosto, sarà necessario avere 2 volumi, su supporti fisici differenti e con chiavi differenti, in cui avere almeno la doppia copia dei file.

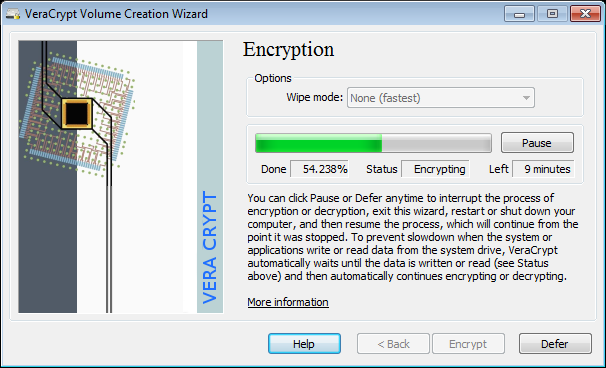

La creazione di un nuovo volume non è una passeggiata: necessita di diversi passaggi e di un po' di pazienza per le operazioni più lunghe. Ovviamente è meglio avere le idee chiare dall'inizio (soprattutto la dimensione che si vuole dare al volume, che deve essere un po' superiore alla quantità di dati che potranno finirci dentro), cosa più facile dopo i primi tentativi. Comunque sia, giusto per avere un'idea, si parla di una ventina di minuti necessari per un volume di qualche decina di GB.

Ovviamente, se si è scelto un file come contenitore, questo può essere copiato tutte le volte che si vuole (occhio a tenere le copie sempre uguali), in particolare può essere trasferito su cloud senza temere che i dati vengano in nessun modo letti da chicchessia.

Non ci sono più scuse: proteggersi si può ed è anche sufficientemente facile!

Ovviamente, se si è scelto un file come contenitore, questo può essere copiato tutte le volte che si vuole (occhio a tenere le copie sempre uguali), in particolare può essere trasferito su cloud senza temere che i dati vengano in nessun modo letti da chicchessia.

Non ci sono più scuse: proteggersi si può ed è anche sufficientemente facile!

Nessun commento:

Posta un commento